8 июня 2018 года ФБР объявило в розыск и выдало ордер на арест гражданина КНДР Пак Чин Хёка, предъявив ему обвинение в заговоре с целью совершения банковского мошенничества и в заговоре с целью совершения компьютерного мошенничества.

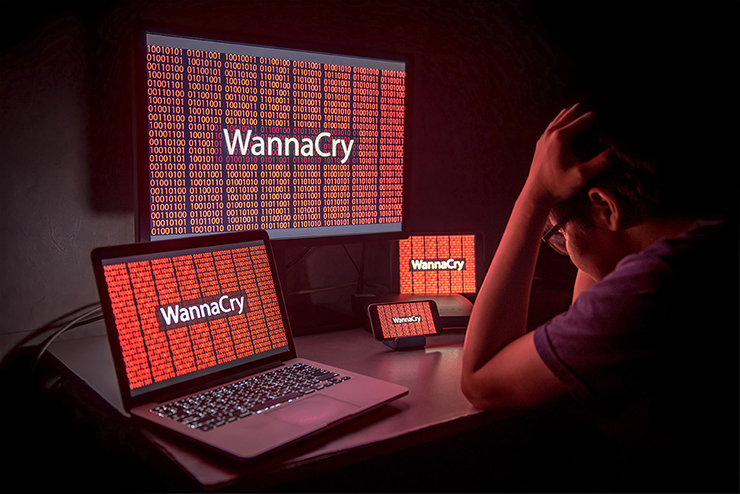

По версии следствия, Пак учился в политехническом университете Ким Чхэка в Пхеньяне, а затем посещал Китай, где занимался незаконной IT-деятельностью под прикрытием компании «Chosun Expo» (она же совместное предприятие Korean Expo), а также выполнял задания северокорейской разведки. Утверждается, что Пак не просто программист, а часть связанной с властями КНДР хакерской организации, ответственной за некоторые из самых дорогостоящих компьютерных ограблений. В том числе кибератака на кинокомпанию Sony, атаки на банки по всему миру, в ходе которых хакеры пытались похитить более одного миллиарда долларов, или вирус-вымогатель WannaCry, от которого пострадали десятки тысяч компьютерных систем по всему миру.

Пак, как утверждается, был участником широкого преступного заговора, предпринятого группой хакеров, нанятых компанией, которая управлялась правительством Северной Кореи. Передняя компания — совместное предприятие Chosun Expo, также известное как совместное предприятие Korea Expo, связано с Lab 110, одной из хакерских организаций правительства Северной Кореи, которую некоторые частные исследователи кибербезопасности называют Lazarus Group.

Обвинение вызвало новый виток инсинуаций в отношении северокорейской криминальной кибер-активности, хотя попытки разобраться в ситуации, которые не раз предпринимал автор, дают совершенно иную картину, и особенно хорошо это видно в случае с WannaCry.

Дело в том, что еще 27 декабря 2017 г. арестованный по делу о кибермошенничестве хакер Константин Козловский сообщил в письменном интервью оппозиционному телеканалу «Дождь», что за разработкой WannaCry стояла ФСБ. Снять обвинения с КНДР вовсе не было целью хакера – скорее он стремился обличить российские власти, подтверждая, например, причастность спецслужб РФ к взлому серверов Демпартии США и желая снять с себя часть обвинений: Козловский — один из арестованных по делу о хищении у банков 1,2 млрд рублей с помощью вируса Lurk, работавшего по схеме, отчасти напоминающей действия «хакеров КНДР». Для того, чтобы уменьшить груз собственной ответственности, он пытается выставить себя наемником, который создавал вирусы по заказу спецслужб и ломал, кого приказывали.

Заметим, что северокорейский след в этой истории доказывался в основном сходными элементами программного кода. Так, 16 мая специалист Google по информационной безопасности Нил Мехта опубликовал длинное сочетание цифр, букв и символов, являющееся, как разъяснили американские СМИ, общим элементом кода в WannaCry и вирусе, который в 2015 году использовала для похищения средств предположительно связанная с КНДР хакерская группировка Lazarus Group.

Не все, однако, сочли это полным доказательством. Джон Миллер, эксперт компании «FireEye», специализирующейся на кибербезопасности, заявил, что сходства, обнаруженные в кодах вируса WannaCry и группировки Lazarus, недостаточно уникальны, чтобы можно было делать выводы об их происхождении из общего источника. Либо фрагменты кода Lazarus Group могли быть просто использованы другой хакерской группой, дабы запутать следствие и помешать выявить настоящего злоумышленника.

13 октября 2017 г. президент компании Microsoft Брэд Смит заявил, что для создания WannaCry северокорейские власти использовали украденные у Агентства национальной безопасности (АНБ) США кибероружие и средства. Это еще более удивило автора – а как именно северокорейские хакеры умудрились украсть что-то у наиболее серьезной спецслужбы данного типа? Может, не стоит плодить сущности, и если речь идет о кибероружии, о котором известно, что его использует АНБ, то и атака была произведена тоже АНБ? Иначе предлагается верить в то, что одна из наиболее серьезных спецслужб мира, специализирующаяся на действиях в киберпространстве, столь беззащитна перед хакерами из Северной Кореи?

Между тем, 31 марта 2017 г. WikiLeaks публикует 676 файлов, раскрывающих возможности ЦРУ маскировать свои действия в интернете. Оказалось, ЦРУ собирает обширную библиотеку наступательных кибертехнологий, «украденных» из программ других стран, и может не только разнообразить типы атак, но и оставлять «отпечатки пальцев» тех группировок, у которых были позаимствованы.

Что ж, это «нормально» для любой серьезной спецслужбы, но интереснее иное. Хакеры, запустившие вирус-вымогатель, задействовали эксплойт (вредоносная программа, использующая уязвимости в программном обеспечении для его взлома) Eternalblue, который изначально был использован Агентством национальной безопасности (АНБ) США для удаленного управления компьютерами на Microsoft Windows. Eternalblue, в пакете с другими файлами, якобы принадлежавшими АНБ, слила в сеть группировка Shadow Brokers. Как инструментарий самой секретной спецслужбы США оказался у хакеров, пока неясно. По данным американских СМИ, это могло быть делом рук инсайдера, но при конспирологическом мышлении ничто не мешает выдать эту кибератаку за операцию АНБ «под фальшивым флагом».

Похожая ситуация и с группой Lazarus, которую обвиняют практически во всем, ставя знак равенства между этой группой и северокорейскими хакерами вообще. Однако помимо северокорейского следа хакеров есть и иные, указывающие на ряд других стран. Дело в том, что в атаках был задействован нетбот Dridex, который используется хакерами из многих стран. К тому же команда, использующая Dridex, отличается четкой организацией и дисциплиной, придерживается пятидневной рабочей недели и даже берет паузу на новогодние праздники. Это могло бы стать доказательством причастности спецслужб КНДР, вот только не понятно, почему пхеньянские хакеры делают перерыв на Новый год и Рождество.

В этом контексте автор посоветовал бы прислушаться к многочисленным показаниям хакеров об авторстве – киберпреступники часто не имеют национальности и связаны с правительствами своих стран куда меньше, чем кажется конспирологам.

Константин Асмолов, кандидат исторических наук, ведущий научный сотрудник Центра корейских исследований Института Дальнего Востока РАН, специально для интернет-журнала «Новое Восточное Обозрение».